че какой агрессивный?drunken master сказал(а):

Советую вообще ебало своё виртуальное поганое завалить.

Нажмите, чтобы раскрыть...

Runion

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

REvil

- Thread starter Krypt0n

- Start date

и добавить нечегоbratva сказал(а):

И еще партнерка служит таким большим миксером, где мешается куча палева и крайней остается всегда партнерка (любой инцидент навечно закреплен за партнеркой (шифровальщиком), а не за адвером). Поэтому когда внезапно в паблике появляются какие-то логи в диких объемах, то все белошапочники в первую очередь заняты тем, что их читают, анализируют, а дальше довольные деанонят умственно-отсталых, рабов и уборщиц, а ты в это время как-то и не очень заметен на общем фоне. Можешь десятки раз поменять все ники, контакты, кошельки и прочие расходники, вернувшись к работе все с той же (или другой) партнеркой.

Быть одиночкой всегда выгоднее, потому что развязаться со всем палевом можно намного дешевле-быстрее. Нет необходимости выстраивать большую инфраструктуру и обвязывать себя десятками людей и партнерств. Поэтому очень даже разумно отдать какой-то процент своего успеха людям, кто добровольно записывается (на долгие годы) быть крайним

Нажмите, чтобы раскрыть...

На фоне роста напряженности в отношениях между Россией и США группа киберпреступников REvil вернулась с новым шифровальщиком.

После начала спецоперации России на Украине, TOR-сайты REvil начали оживать, но на них не было старой информации, они перенаправляли посетителей на URL-адреса новой неназванной группировки хакеров-вымогателей. Пуcть эти сайты не были похожи на предыдущие сайты REvil, тот факт, что старая инфраструктура перенаправляла на новые URL-адреса, указывает на возвращение группировки. Однако, в ноябре на сайтах группировки начали появляться сообщения “REvil это плохо”. Такой доступ к сайтам хакеров говорил о действиях правоохранительных органов или киберпреступников, поэтому ожившие страницы REvil не могут быть веским доказательством возвращения банды.

Единственным способом узнать наверняка, вернулась ли REvil, было найти образец программы-шифровальщика и проанализировать его, чтобы определить, был ли он пропатчен или разработан на базе исходного кода. Нужный образец шифровальщика нового вымогательского ПО был обнаружен на этой неделе исследователем AVAST Якубом Крустеком и подтвердил связь безымянной группировки с REvil.

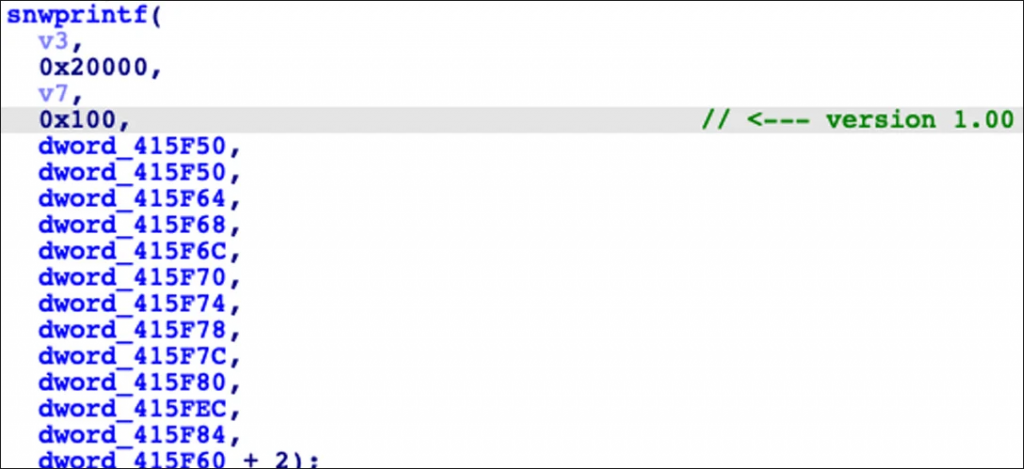

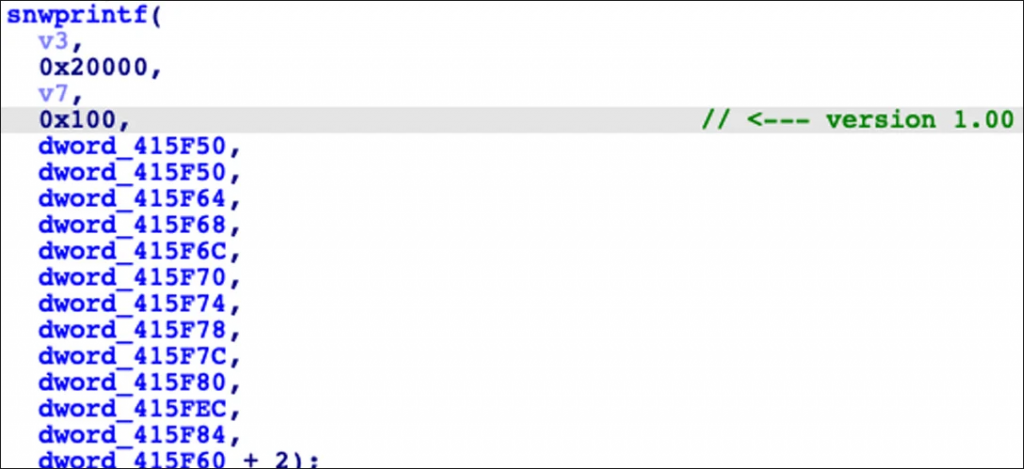

По словам аналитиков, обнаруженный образец вируса был скомпилирован из исходного кода REvil, а также содержит свежие изменения. Исследователь безопасности R3MRUM написал в Твиттере, что номер версии образца изменен на 1.0, но он является продолжением последней версии, 2.08, выпущенной REvil перед ее уничтожением. Специалист не смог объяснить почему вирус не шифрует файлы, но считает, что он был скомпилирован из исходного кода.

Изменение версии в новом шифраторе REvil

Генеральный директор Advanced Intel Виталий Кремез тоже провел исследование образца и подтвердил, что он был скомпилирован из исходного кода 26 апреля. По его словам новый образец REvil включает новое конфигурационное поле 'accs', содержащее учетные данные атакуемой жертвы.

Кремез считает, что параметр конфигурации 'accs' используется для предотвращения шифрования на других устройствах, которые не содержат данные нужных учетных записей и доменов Windows, что позволяет проводить целенаправленные атаки.

В дополнение к параметру «accs» в конфигурации нового образца REvil были изменены параметры SUB и PID, используемые в качестве идентификаторов кампании и филиала, для использования более длинных значений типа GUID, таких как «3c852cc8-b7f1-436e-ba3b-c53b7fc6c0e4».

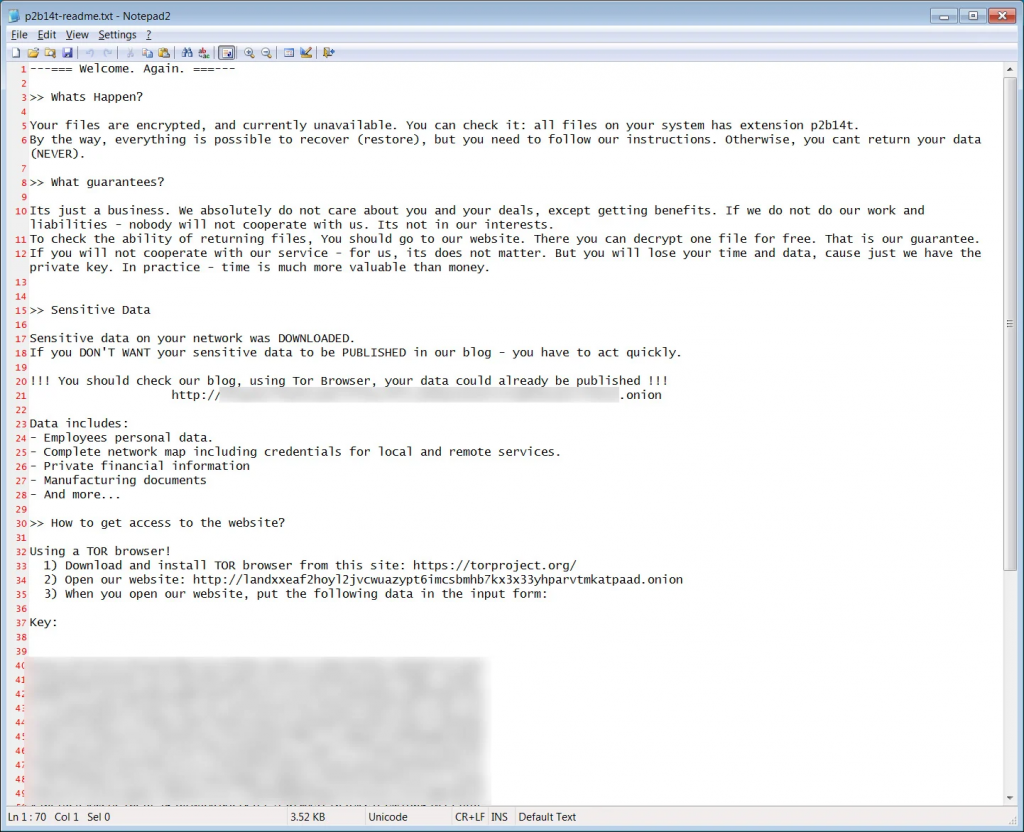

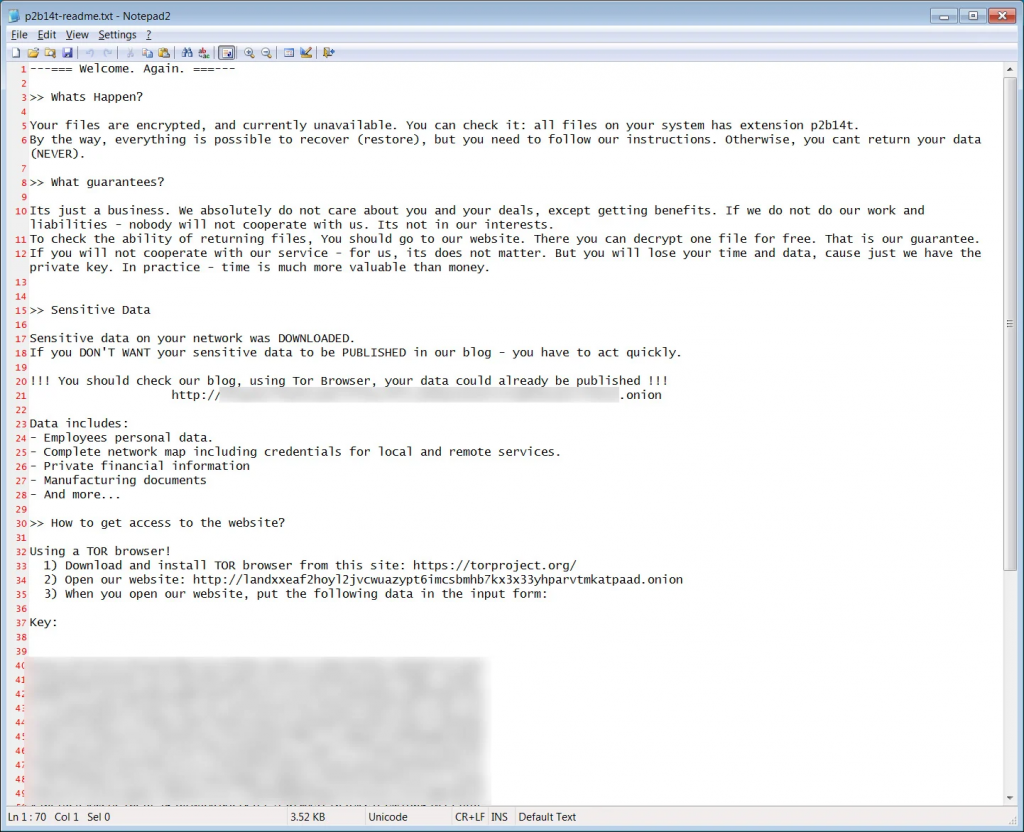

BleepingComputer также протестировал образец программы-вымогателя, он создал примечание о выкупе, которое идентично старым предупреждениям о выкупе REvil.

REvil записка о выкупе

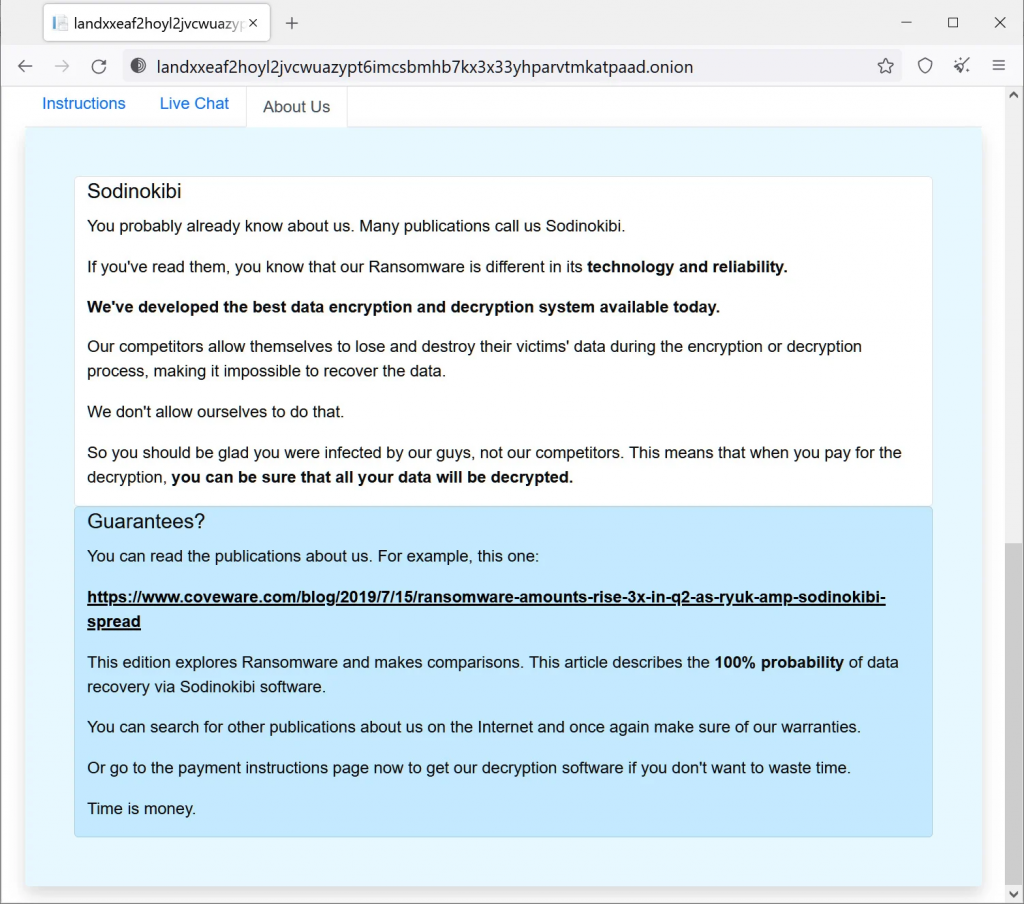

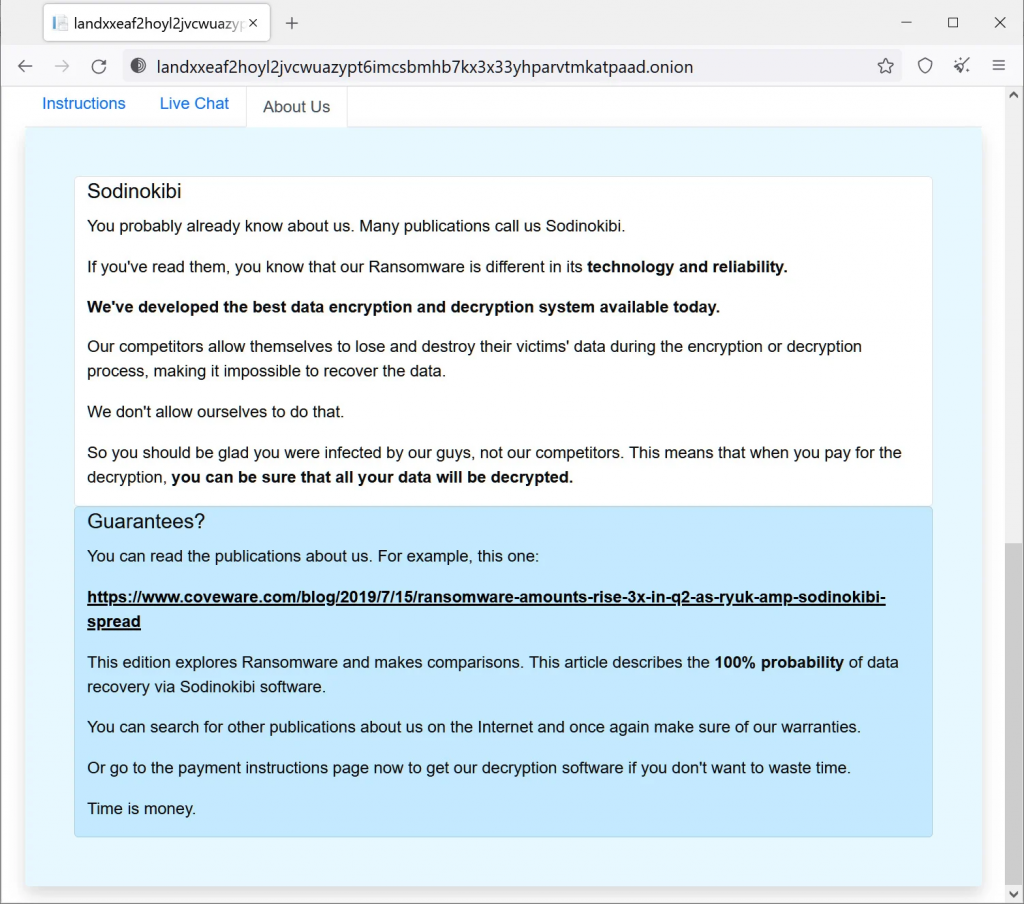

Новые группировка называет себя "Sodinokibi", однако новый сайт почти идентичен старому сайту Revil.

Неудивительно, что REvil переименовались в рамках новой операции, особенно в связи с ухудшением отношений между США и Россией.

При ребрендинге операций программ-вымогателей они обычно переименовываются, чтобы обойти правоохранительные органы или санкции, препятствующие выплате выкупа. Поэтому для REvil необычно публично сообщать о своем возвращении, а не пытаться избежать обнаружения, как мы видели во многих других ребрендингах программ-вымогателей.

После начала спецоперации России на Украине, TOR-сайты REvil начали оживать, но на них не было старой информации, они перенаправляли посетителей на URL-адреса новой неназванной группировки хакеров-вымогателей. Пуcть эти сайты не были похожи на предыдущие сайты REvil, тот факт, что старая инфраструктура перенаправляла на новые URL-адреса, указывает на возвращение группировки. Однако, в ноябре на сайтах группировки начали появляться сообщения “REvil это плохо”. Такой доступ к сайтам хакеров говорил о действиях правоохранительных органов или киберпреступников, поэтому ожившие страницы REvil не могут быть веским доказательством возвращения банды.

Единственным способом узнать наверняка, вернулась ли REvil, было найти образец программы-шифровальщика и проанализировать его, чтобы определить, был ли он пропатчен или разработан на базе исходного кода. Нужный образец шифровальщика нового вымогательского ПО был обнаружен на этой неделе исследователем AVAST Якубом Крустеком и подтвердил связь безымянной группировки с REvil.

По словам аналитиков, обнаруженный образец вируса был скомпилирован из исходного кода REvil, а также содержит свежие изменения. Исследователь безопасности R3MRUM написал в Твиттере, что номер версии образца изменен на 1.0, но он является продолжением последней версии, 2.08, выпущенной REvil перед ее уничтожением. Специалист не смог объяснить почему вирус не шифрует файлы, но считает, что он был скомпилирован из исходного кода.

Изменение версии в новом шифраторе REvil

Генеральный директор Advanced Intel Виталий Кремез тоже провел исследование образца и подтвердил, что он был скомпилирован из исходного кода 26 апреля. По его словам новый образец REvil включает новое конфигурационное поле 'accs', содержащее учетные данные атакуемой жертвы.

Кремез считает, что параметр конфигурации 'accs' используется для предотвращения шифрования на других устройствах, которые не содержат данные нужных учетных записей и доменов Windows, что позволяет проводить целенаправленные атаки.

В дополнение к параметру «accs» в конфигурации нового образца REvil были изменены параметры SUB и PID, используемые в качестве идентификаторов кампании и филиала, для использования более длинных значений типа GUID, таких как «3c852cc8-b7f1-436e-ba3b-c53b7fc6c0e4».

BleepingComputer также протестировал образец программы-вымогателя, он создал примечание о выкупе, которое идентично старым предупреждениям о выкупе REvil.

REvil записка о выкупе

Новые группировка называет себя "Sodinokibi", однако новый сайт почти идентичен старому сайту Revil.

Неудивительно, что REvil переименовались в рамках новой операции, особенно в связи с ухудшением отношений между США и Россией.

При ребрендинге операций программ-вымогателей они обычно переименовываются, чтобы обойти правоохранительные органы или санкции, препятствующие выплате выкупа. Поэтому для REvil необычно публично сообщать о своем возвращении, а не пытаться избежать обнаружения, как мы видели во многих других ребрендингах программ-вымогателей.

Группировка уже провела несколько атак после ареста участников.

14 января 2022 года в ходе спецоперации ФСБ и МВД России по запросу властей США прошли следственные действия по 25 адресам в Москве, Санкт-Петербурге, Московской, Ленинградской и Липецкой областях. Были установлены 14 членов группы. У хакеров изъяли 426 млн. рублей, €500 тыс., $600 тыс., 20 автомобилей премиум-класса. Однако, 3 недели назад исследователи обнаружили активность серверов и блога REvil в TOR сети.

«Потенциальное возвращение REvil совпадает с завершением обсуждения вопросов кибербезопасности между США и Россией. Возможно, российские власти прекратили расследование в отношении группы или иным образом указали членам REvil на возможность возобновить свою деятельность после ареста нескольких участников в январе 2022 года», - сказал старший аналитик Digital Shadows по разведке киберугроз Крис Морган.

«Кто именно координирует возвращение REvil, неясно. Возможно, возрождению поспособствовал один из бывших участников REvil или тот, кто имеет доступ к исходному коду и инфраструктуре группы», - добавил Морган.

С момента возвращения группировки исследователи обнаружили несколько жертв атаки программы-вымогателя REvil. По словам эксперта по кибербезопасности Аллана Лиска, новые атаки кажутся не такими умелыми, как предыдущие атаки REvil.

По предположениям эксперта, возвращение может быть связано с тем, что бывшие участники используют исходный код вредоносного ПО REvil или сами организаторы группы проводят операции после длительного перерыва в работе. Согласно заявлению аналитика угроз Emsisoft Бретта Кэллоу, несколько пострадавших организаций были удалены с сайта REvil, что означает возобновление выкупа данных некоторыми компаниями.

«Время покажет, действительно ли REvil вернулась или текущую деятельность группы выполняет самозванец, стремящийся воспользоваться репутацией команды», - сказал аналитик Крис Морган.

Команда Secureworks Counter Threat Unit в понедельник опубликовала подробный разбор новой версии ПО REvil и указала, что стоящий за возвращением группы специалист имеет доступ к исходному коду и активно разрабатывает программу-вымогатель. Новый образец ПО имеет несколько примечательных функций, включая изменения в логике дешифрования строк и встроенные учетные данные, которые связывают образец с жертвой, опубликованной на сайте утечки REvil в апреле.

«Тот, кто сейчас управляет REvil, имеет доступ к исходному коду программы-вымогателя и частям старой инфраструктуры для поддержки ПО. Возможно, некоторые или все члены группы GOLD SOUTHFIELD были освобождены российскими властями и теперь они вернулись к работе. Может быть, не все члены были арестованы и возобновили операцию сами или с новыми участниками. Возможно, доверенный филиал GOLD SOUTHFIELD взял на себя управление операцией с разрешения группы. Именно так начинала сама группа GOLD SOUTHFIELD. Операторы Gandcrab, GOLD GARDEN вышли на пенсию и продали свою деятельность аффилированной группе под названием GOLD SOUTHFIELD», - сообщили в Secureworks.

По мере анализа дополнительных образцов и сравнения модификаций эксперты могут определить разработчика ПО на основании внесенных изменений и стиля кодирования. Отделу по борьбе с угрозами Secureworks известно о шести жертвах, причем четверо были размещены на сайте утечки REvil, а две жертвы были идентифицированы с помощью образцов конфигураций.

source: secureworks.com/blog/revil-development-adds-confidence-about-gold-southfield-reemergence

14 января 2022 года в ходе спецоперации ФСБ и МВД России по запросу властей США прошли следственные действия по 25 адресам в Москве, Санкт-Петербурге, Московской, Ленинградской и Липецкой областях. Были установлены 14 членов группы. У хакеров изъяли 426 млн. рублей, €500 тыс., $600 тыс., 20 автомобилей премиум-класса. Однако, 3 недели назад исследователи обнаружили активность серверов и блога REvil в TOR сети.

«Потенциальное возвращение REvil совпадает с завершением обсуждения вопросов кибербезопасности между США и Россией. Возможно, российские власти прекратили расследование в отношении группы или иным образом указали членам REvil на возможность возобновить свою деятельность после ареста нескольких участников в январе 2022 года», - сказал старший аналитик Digital Shadows по разведке киберугроз Крис Морган.

«Кто именно координирует возвращение REvil, неясно. Возможно, возрождению поспособствовал один из бывших участников REvil или тот, кто имеет доступ к исходному коду и инфраструктуре группы», - добавил Морган.

С момента возвращения группировки исследователи обнаружили несколько жертв атаки программы-вымогателя REvil. По словам эксперта по кибербезопасности Аллана Лиска, новые атаки кажутся не такими умелыми, как предыдущие атаки REvil.

По предположениям эксперта, возвращение может быть связано с тем, что бывшие участники используют исходный код вредоносного ПО REvil или сами организаторы группы проводят операции после длительного перерыва в работе. Согласно заявлению аналитика угроз Emsisoft Бретта Кэллоу, несколько пострадавших организаций были удалены с сайта REvil, что означает возобновление выкупа данных некоторыми компаниями.

«Время покажет, действительно ли REvil вернулась или текущую деятельность группы выполняет самозванец, стремящийся воспользоваться репутацией команды», - сказал аналитик Крис Морган.

Команда Secureworks Counter Threat Unit в понедельник опубликовала подробный разбор новой версии ПО REvil и указала, что стоящий за возвращением группы специалист имеет доступ к исходному коду и активно разрабатывает программу-вымогатель. Новый образец ПО имеет несколько примечательных функций, включая изменения в логике дешифрования строк и встроенные учетные данные, которые связывают образец с жертвой, опубликованной на сайте утечки REvil в апреле.

«Тот, кто сейчас управляет REvil, имеет доступ к исходному коду программы-вымогателя и частям старой инфраструктуры для поддержки ПО. Возможно, некоторые или все члены группы GOLD SOUTHFIELD были освобождены российскими властями и теперь они вернулись к работе. Может быть, не все члены были арестованы и возобновили операцию сами или с новыми участниками. Возможно, доверенный филиал GOLD SOUTHFIELD взял на себя управление операцией с разрешения группы. Именно так начинала сама группа GOLD SOUTHFIELD. Операторы Gandcrab, GOLD GARDEN вышли на пенсию и продали свою деятельность аффилированной группе под названием GOLD SOUTHFIELD», - сообщили в Secureworks.

По мере анализа дополнительных образцов и сравнения модификаций эксперты могут определить разработчика ПО на основании внесенных изменений и стиля кодирования. Отделу по борьбе с угрозами Secureworks известно о шести жертвах, причем четверо были размещены на сайте утечки REvil, а две жертвы были идентифицированы с помощью образцов конфигураций.

source: secureworks.com/blog/revil-development-adds-confidence-about-gold-southfield-reemergence

drunken master

Midle Weight

- Депозит

- $0

Здравствуй, Люба, я вернулся

puertoricanec

Light Weight

- Депозит

- $0

рокетчат привет

А что там с уголовным делом и арестами участников вообще происходит? В новостях по сути ничего не было с января. Попробовал пробежаться по сайту Мосгорсуда по ссылкам из этой статьи: https://zona.media/news/2022/01/15/arest

Честно говоря, так ничего и не понял Кроме того, что арестованы были все на два месяца изначально и этот срок еще в марте вышел. Кто лучше ориентируется в поиске юридических документов и у кого есть время, посмотрите ход дела, плиз.

Кроме того, что арестованы были все на два месяца изначально и этот срок еще в марте вышел. Кто лучше ориентируется в поиске юридических документов и у кого есть время, посмотрите ход дела, плиз.

Информация по делу № 3/1-0014/2022 | Информация по материалам по уголовным делам | Информация по судебным делам | Сервисы | Тверской районный суд | Официальный портал судов общей юрисдикции города Москвы

mos-gorsud.ru

https://mos-gorsud.ru/rs/tverskoj/services/cases/criminal-materials/details/03c4dfb0-75e4-11ec-99d8-7b0ec0596d7a

https://mos-gorsud.ru/rs/tverskoj/services/cases/criminal-materials/details/a0f9acb0-75f4-11ec-8ca6-357392a37bd6?respondent=%D0%9A%D0%BE%D1%80%D0%BE%D1%82%D0%B0%D0%B5%D0%B2&sessionRangeDateFrom=15.01.2022&formType=fullForm

https://mos-gorsud.ru/rs/tverskoj/services/cases/criminal-materials/details/f2229f90-75f7-11ec-a2e7-75f4c13d0d49?respondent=%D0%9C%D0%B0%D0%BB%D0%BE%D0%B7%D0%B5%D0%BC%D0%BE%D0%B2&sessionRangeDateFrom=15.01.2022&formType=fullForm

https://mos-gorsud.ru/rs/tverskoj/services/cases/criminal-materials/details/f1acc360-75e3-11ec-92c8-d786bfdcb71a

https://mos-gorsud.ru/rs/tverskoj/services/cases/criminal-materials/details/95f5bd30-75f5-11ec-99d8-7b0ec0596d7a?respondent=%D0%9F%D1%83%D0%B7%D1%8B%D1%80%D0%B5%D0%B2%D1%81%D0%BA%D0%B8%D0%B9&sessionRangeDateFrom=15.01.2022&formType=fullForm

Нажмите, чтобы раскрыть...

Честно говоря, так ничего и не понял

fedor_shkafchik

Light Weight

- Депозит

- $0

bratva сказал(а):

А что там с уголовным делом и арестами участников вообще происходит? В новостях по сути ничего не было с января. Попробовал пробежаться по сайту Мосгорсуда по ссылкам из этой статьи: https://zona.media/news/2022/01/15/arest

Честно говоря, так ничего и не понялКроме того, что арестованы были все на два месяца изначально и этот срок еще в марте вышел. Кто лучше ориентируется в поиске юридических документов и у кого есть время, посмотрите ход дела, плиз.

Нажмите, чтобы раскрыть...

а что тут понимать? ) отпустили дропов

kurisu makise

Midle Weight

- Депозит

- $0

Мое любимое аниме)

Иии чито ито даст?

нужно билд смотреть, так и можно определить, "самозванец" там или кодер с мискликом.

уже писал в подобной теме - категорически не советую работать с не пойми кем. По крайней мере, до следующей серии этого тошнотворного сериала, где будет хоть какой-то комент от 0дей/ункн.

уже писал в подобной теме - категорически не советую работать с не пойми кем. По крайней мере, до следующей серии этого тошнотворного сериала, где будет хоть какой-то комент от 0дей/ункн.

drunken master

Midle Weight

- Депозит

- $0

Как только кого весомого закрывают, так спустя время и инфраструктура оживает )

Дураком надо быть чтобы лукаться на такие заманухи.

А пусть напишут кто себя к Revil причисляет, что так мол и так, да закрывали, да вышли. Если вышли, а то может это мусорской вброс? Читают же это всё. Прояснили бы ситуацию. Тут или вообще о локерщиках не базарить ничего или ясность вносить непосредственно от участников. А то здесь местный театр одного лохбита уже порядкомподза утомил.

Дураком надо быть чтобы лукаться на такие заманухи.

А пусть напишут кто себя к Revil причисляет, что так мол и так, да закрывали, да вышли. Если вышли, а то может это мусорской вброс? Читают же это всё. Прояснили бы ситуацию. Тут или вообще о локерщиках не базарить ничего или ясность вносить непосредственно от участников. А то здесь местный театр одного лохбита уже порядком

kurisu makise

Midle Weight

- Депозит

- $0

Ну как оживает... 503/504 почти каждый раз

drunken master

Midle Weight

- Депозит

- $0

Ну не ддос жи. Движ какой-то явно идёт. Похоже нездоровый ))