Андромеда камбэк?)

Runion

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Поговорим о безопасности TOX?

- Thread starter peacemaker

- Start date

Вообще всегда странно читать такие топы) шифрование + тор вся хуня типо (безопасность)

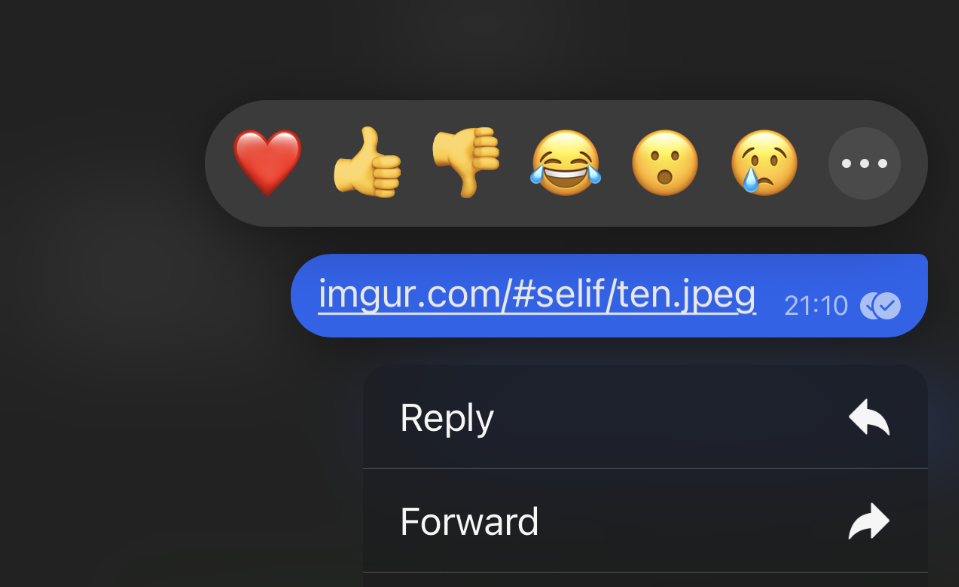

а куда же делось тут XSS,RTLO или кража локальных данных и.т.д не кто там не будет сидеть трафф снифать, это только кино бывает, всегда проще кинуть ссылку или файлик типо картинки и.т.д а да Вы не кто не открываете ссылок в них (Messenger) парой и этого не надо если честно, оставлю это просто тут все.

CVE-2022-24799

cve-2020-15926

url-open-rce

sick.codes

sick.codes

а куда же делось тут XSS,RTLO или кража локальных данных и.т.д не кто там не будет сидеть трафф снифать, это только кино бывает, всегда проще кинуть ссылку или файлик типо картинки и.т.д а да Вы не кто не открываете ссылок в них (Messenger) парой и этого не надо если честно, оставлю это просто тут все.

CVE-2022-24799

cve-2020-15926

url-open-rce

CVE-2022-28345 - Signal client for iOS version 5.33.2 and below are vulnerable to RTLO Injection URI Spoofing using malicious URLs such as gepj.net/selif#/moc.elpmaxe which would appear as example.com/#files/ten.jpeg - Sick Codes - Security Research,

Title CVE-2022-28345 – Signal client for iOS version 5.33.2 and below are vulnerable to RTLO Injection URI Spoofing using malicious URLs such as gepj.net/selif#/moc.elpmaxe which would appear as example.com/#files/ten.jpeg CVE ID CVE-2022-28345 CVSS Score N/A Internal IDs SICK-2022-42 Vendor...

Мобильный работает по принципу песочницы, приложения не выползают за пределы и не видят идентификаторы, не имеют разрешений на контакты и прочее, если ты сам не выдаешь. В пк никаких ограничений таких не существует. Глядишь когда компании с ПК перейдут на мобильные платформы, век шифровальщиков исчезнет.Bastar сказал(а):

Звучит глупо и дико)

Как минимум, он стоит на телефоне, неясно что запрашивает, требует номер (и что что ты левый купил, мб он все равно чекает твою записную книгу?)

Да и в целом. запуская рабочую машину ты от и до запускаешь связку безопасности и уверен что все включил - мобильный это исключает.

Твое сообщение больше напоминает "Да, на носилках раненного удобно, но вот на срубленных ветках тоже можно тащить. А еще подушку положим. А еще колесики прикрутим, а еще, а еще"

А когда они голосовые используют, тор голос меняет?

Нажмите, чтобы раскрыть...

Всё вот это не прокатит на смартфоне. Всё эти методы однотипные штампуешь!? Скучнооо..xrahitel сказал(а):

Вообще всегда странно читать такие топы) шифрование + тор вся хуня типо (безопасность) Посмотреть вложение 35554 а куда же делось тут XSS,RTLO или кража локальных данных и.т.д не кто там не будет сидеть трафф снифать, это только кино бывает, всегда проще кинуть ссылку или файлик типо картинки и.т.д а да Вы не кто не открываете ссылок в них (Messenger) парой и этого не надо если честно, оставлю это просто тут все.

CVE-2022-24799

cve-2020-15926

url-open-rce

CVE-2022-28345 - Signal client for iOS version 5.33.2 and below are vulnerable to RTLO Injection URI Spoofing using malicious URLs such as gepj.net/selif#/moc.elpmaxe which would appear as example.com/#files/ten.jpeg - Sick Codes - Security Research,

Title CVE-2022-28345 – Signal client for iOS version 5.33.2 and below are vulnerable to RTLO Injection URI Spoofing using malicious URLs such as gepj.net/selif#/moc.elpmaxe which would appear as example.com/#files/ten.jpeg CVE ID CVE-2022-28345 CVSS Score N/A Internal IDs SICK-2022-42 Vendor...

sick.codes

Нажмите, чтобы раскрыть...

peacemaker

Midle Weight

- Депозит

- $0

qtox один из популярных клиентов, и поддерживает socks5 прокси. А на счет вопроса end-2-end шифрования, если даже сервер не участвует в шифровании, но трафик проходит через него, то всегда возможно осуществить митм атаку.Stanford сказал(а):

peacemaker В Tox собеседник видит ip, так же как при звонке через Whatsapp или Telegram. Поэтому вопрос, нужен ли Токс, если и в мессенджерах присутствует p2p + e2e оконечное шифрование без участия серверов? Какой клиент из Tox поддерживает из коробки всё через Tor и как там работают звонки через Tor?

P.S: есть другие клиенты получше, например Ricochet на ПК намного легче и без лишнего гоняет только через Tor. Либо на андроиде Briar, есть надежное шифрование, Tor тоже есть, общение через локальную сеть или Bluetooth, на случай военных действий, когда сети обрушены вместе с Tor =)

В таком случае, твой ПК и Tox будут абузой, а андроид с briar будет работать даже без интернета. =)

Нажмите, чтобы раскрыть...

Примерно так, но знать будет только нода, а не клиенты. IP могут получить только друзья. Поэтому просто запускаем из тор и скрываем айпи.Codla сказал(а):

И ещё вопрос. Так как центрального сервера, который обрабатывает соединения в токсе нет, то как происходит поиск устройства, которое вошло в сеть, но ни с кем не контактировало? Т.е. ни одна нода не простроит маршрутизацию до нового пользователя

Что-то наподобие arp запроса в сети токс происходит? В таком случае все ноды будут знать что такой то паблик хеш принадлежит вот этому айпи, так получается?

Нажмите, чтобы раскрыть...

Ну эти атаки прям ко всему подходят. Будь даже самый мега защищенный мессенджер. Тут уязвимое звено пользователь а не протокол или софт. Мы обсуждаем то чтобы наша переписка осталась только у нас и не попала третьим лицам.xrahitel сказал(а):

Вообще всегда странно читать такие топы) шифрование + тор вся хуня типо (безопасность) Посмотреть вложение 35554 а куда же делось тут XSS,RTLO или кража локальных данных и.т.д не кто там не будет сидеть трафф снифать, это только кино бывает, всегда проще кинуть ссылку или файлик типо картинки и.т.д а да Вы не кто не открываете ссылок в них (Messenger) парой и этого не надо если честно, оставлю это просто тут все.

CVE-2022-24799

cve-2020-15926

url-open-rce

CVE-2022-28345 - Signal client for iOS version 5.33.2 and below are vulnerable to RTLO Injection URI Spoofing using malicious URLs such as gepj.net/selif#/moc.elpmaxe which would appear as example.com/#files/ten.jpeg - Sick Codes - Security Research,

Title CVE-2022-28345 – Signal client for iOS version 5.33.2 and below are vulnerable to RTLO Injection URI Spoofing using malicious URLs such as gepj.net/selif#/moc.elpmaxe which would appear as example.com/#files/ten.jpeg CVE ID CVE-2022-28345 CVSS Score N/A Internal IDs SICK-2022-42 Vendor...

sick.codes

Нажмите, чтобы раскрыть...

Ты сам себе противоречишь, что значит трафик проходит? От клиента клиенту идет связь, сервер не участвует. По этой аналогии твой провайдер, tor сервер или vpn участник, значит может быть mitm и в tox тоже.peacemaker сказал(а):

А на счет вопроса end-2-end шифрования, если даже сервер не участвует в шифровании, но трафик проходит через него, то всегда возможно осуществить митм атаку.

Нажмите, чтобы раскрыть...

Прикинь, телеграм тоже =)peacemaker сказал(а):

qtox один из популярных клиентов, и поддерживает socks5 прокси.

Нажмите, чтобы раскрыть...

peacemaker

Midle Weight

- Депозит

- $0

Смотри, твой айди это и есть публичный ключ, если его подменить, то тебе не придет сообщение вообще. Трафик идет не через ноду, она только помогает выстроить маршрут. А вот в клиенте централизованом, айди есть айди а шифрование это поверх уже протокола и его можно подменить. Ведь сообщение прилетит тебе же.Stanford сказал(а):

Ты сам себе противоречишь, что значит трафик проходит? От клиента клиенту идет связь, сервер не участвует. По этой аналогии твой провайдер, tor сервер или vpn участник, значит может быть mitm и в tox тоже.

Нажмите, чтобы раскрыть...

Я про звонки, как ты их перехватишь хоть в централизованном, но тот кто напрямую тебя соединяет с собеседником? Хотя даже сообщения идут в зашифрованном виде, мессенджер не в состоянии прочитать твой личный ключ шифрования. Сообщения хранятся в зашифрованном виде. Если про секрет чат. У whatsapp там по другому.peacemaker сказал(а):

Смотри, твой айди это и есть публичный ключ, если его подменить, то тебе не придет сообщение вообще. Трафик идет не через ноду, она только помогает выстроить маршрут. А вот в клиенте централизованом, айди есть айди а шифрование это поверх уже протокола и его можно подменить. Ведь сообщение прилетит тебе же.

Нажмите, чтобы раскрыть...

niemaverus

Light Weight

- Депозит

- $0

а как насчет жаб ?

Всё централизовано, телега, жаба, цапцап и другие. Ты чё за сообщениями автора не следишь? =)

peacemaker я тебя понимаю, я тоже за децентрализацию, где тебя не смогут привязать к конкретной личности. Мои подколы, это больше раздор мысли. Видишь, тебя замотивировал даже статью залепить на этой почве. =)

Соответственно, если у т.майора есть нода и в какой-то момент он хочет тебя сдеанонить, то просто сопоставляет записи в ноде с твоим паблик хешем и узнает реальный айпи адрес, ведь когда ты первый раз запустиш токс он разошлет всем нодам arp запрос и соответственно засветит и сохранит в журнале нод свой айпиpeacemaker сказал(а):

Примерно так, но знать будет только нода, а не клиенты. IP могут получить только друзья. Поэтому просто запускаем из тор и скрываем

Нажмите, чтобы раскрыть...

Вариант рабочий, если только включать первый раз токс с отключенным нетом, задавать в настройках "ходи через тор" и после этого выходить в сеть

Но тогда что - ноды присвоят тебе айпи адрес выходной ноды тора, а когда ты потом перезайдешь (новая цепочка тор) то записи на нодах допустим обновятся, хм... ну вроде работает

niemaverus

Light Weight

- Депозит

- $0

понимаю тогда можно юзать блокчейн записиStanford сказал(а):

Всё централизовано, телега, жаба, цапцап и другие. Ты чё за сообщениями автора не следишь? =)

peacemaker я тебя понимаю, я тоже за децентрализацию, где тебя не смогут привязать к конкретной личности. Мои подколы, это больше раздор мысли. Видишь, тебя замотивировал даже статью залепить на этой почве. =)

Нажмите, чтобы раскрыть...

peacemaker

Midle Weight

- Депозит

- $0

Если ты опять заладил про свой телеграм "супер защищенный". То для точечной атаки что им стоит отключить тебе прямые коннекты а на сервере подменить сертификаты. Проблема еще раз в том, что мы не знаем что творить на сервере и что творить в клиенте. Ни кто из нас всех не собирал клиент из исходников. А скачал их в маркете. Как я еще писал, апк в маркете отличается от тех апк что собираются из исходников.Stanford сказал(а):

Я про звонки, как ты их перехватишь хоть в централизованном, но тот кто напрямую тебя соединяет с собеседником? Хотя даже сообщения идут в зашифрованном виде, мессенджер не в состоянии прочитать твой личный ключ шифрования. Сообщения хранятся в зашифрованном виде. Если про секрет чат. У whatsapp там по другому.

Нажмите, чтобы раскрыть...

В случае токс, мы знаем, что изменить маршрутизацию нельзя ни как.

К примеру скажу про ватсап. Там когда ты шлешь человеку, которого давно не было онлайн, И вдруг он даже включает трубку и заново ставит клиент, ему прилетит сообщение. Но как же? Ведь там стоит тоже end-2-end шифрование и ключ должен был потеряться. Так вот когда долго человека не было в сети, ватсап шифрует сообщение не ключом собеседника, а ключем сервера и ждет пока клиент появится в сети, чтобы перешифровать его ключом. Так вот это очень наглядная схема как можно прослушивать, и ведь пользователь ни чего даже не заметит. Мы не знаем что под капотом у бинарных клиентов и централизованных систем.

peacemaker

Midle Weight

- Депозит

- $0

А что мешает запустить токс сразу с прокси? Тот же qtox умеет из коробкиCodla сказал(а):

Соответственно, если у т.майора есть нода и в какой-то момент он хочет тебя сдеанонить, то просто сопоставляет записи в ноде с твоим паблик хешем и узнает реальный айпи адрес, ведь когда ты первый раз запустиш токс он разошлет всем нодам arp запрос и соответственно засветит и сохранит в журнале нод свой айпи

Вариант рабочий, если только включать первый раз токс с отключенным нетом, задавать в настройках "ходи через тор" и после этого выходить в сеть

Но тогда что - ноды присвоят тебе айпи адрес выходной ноды тора, а когда ты потом перезайдешь (новая цепочка тор) то записи на нодах допустим обновятся, хм... ну вроде работает

Нажмите, чтобы раскрыть...

-P, --proxy <(SOCKS5/HTTP/NONE)ADDRESS)

PORT)> Sets proxy settings.

Default is NONE.

Нажмите, чтобы раскрыть...

Учебное пособие ФБР показало, какие данные правоохранители могут получить из мессенджеров

Учебное пособие ФБР показало, какие данные правоохранители могут получить из мессенджеров

Учебное пособие ФБР, недавно ставшее достоянием общественности, демонстрирует, что правоохранительные органы США могут получить частичный доступ к содержимому зашифрованных сообщений в таких мессенджерах, как iMessage, Line и WhatsApp. Зато правоохранители не могут читать сообщения в Signal...xakep.ru

В открытом доступе появилось учебное пособие ФБР, полученное в рамках запроса по закону о свободе информации, поданного американской некоммерческой организацией Property of the People, которая занимается вопросами прозрачности работы правительства. Полученный документ содержит обучающие советы для агентов и рассказывает о том, какие именно данные можно получить от операторов различных мессенджеров и какие юридические разрешения для этого потребуются.

Документ датирован 7 января 2021 года и, в общем-то, не содержит какой-либо принципиально новой информации, но дает хорошее представление о том, какую информацию ФБР в настоящее время может получить от таких сервисов, как Message, Line, WhatsApp, Signal, Telegram, Threema, Viber, WeChat и Wickr.

Как отмечает в Twitter репортер издания Forbes Томас Брюстер, ранее уже было известно о том, что в распоряжении ФБР есть юридические рычаги для получения личной информации даже от операторов защищенных мессенджеров (которые обычно делают упор на конфиденциальность).

В целом обучающий документ подтверждает, что обычно ФБР не может получить доступ к самим зашифрованным сообщениям, зато может запросить другие типы информации, которая так же может оказаться полезной в расследованиях.

| Приложение | Юридические разрешения и другие детали |

| Apple iMessage | Чтение содержимого сообщений ограничено. Судебная повестка: поможет узнать базовую информацию о подписчике. 18 USC §2703 (d): поможет узнать запросы в iMessage за 25 дней с указанной даты. Pen Register: невозможно. Ордер на обыск: поможет получить резервные копии с целевого устройства; если цель использует бэкапы iCloud, должны быть предоставлены ключи шифрования, и также можно извлечь сообщения iMessages из iCloud, если цель активировала Messages в iCloud. |

| Line | Чтение содержимого сообщений ограничено. Регистрационные данные подозреваемого и/или жертвы (изображение профиля, имя, адрес электронной почты, номер телефона, LINE ID, дата регистрации и так далее). Информация об использовании. Содержимое текстовых чатов максимум за 7 дней для указанных пользователей (только если сквозное шифрование не активно и не используется, и только при условии получения действующего ордера; однако, видео, изображения, файлы, данные о местоположении, голосовые звонки и другие подобные данные раскрыты не будут). |

| Signal | Нельзя прочесть содержимое сообщений. Дата и время регистрации пользователя. Последняя дата подключения пользователя к сервису. |

| Telegram | Нельзя прочесть содержимое сообщений. Контактная информация пользователей не предоставляется правоохранительным органам для выполнения судебного постановления. Согласно заявлению о конфиденциальности Telegram, для подтвержденных террористических расследований Telegram может раскрыть IP-адрес и номер телефона соответствующим органам. |

| Threema | Нельзя прочесть содержимое сообщений. Хеш номера телефона и адреса электронной почты, если он предоставлен пользователем. Push Token, если используется push-сервис. Открытый ключ. Дата (без времени) создания Threema ID. Дата (без времени) последнего входа в систему. |

| Viber | Нельзя прочесть содержимое сообщений. Предоставляются учетные данные (то есть номер телефона), регистрационные данные и IP-адрес на момент создания. История сообщений: время, дата, номер источника и номер назначения. |

| Нельзя прочесть содержимое сообщений. Принимаются судебные повестки и запросы на сохранение учетных записей, но не предоставляются данные для учетных записей, созданных в Китае. Для учетных записей за пределами Китая предоставляется основная информация (имя, номер телефона, адрес электронной почты, IP-адрес), которая сохраняется до тех пор, пока учетная запись активна. | |

| Чтение содержимого сообщений ограничено. Судебная повестка: поможет получить базовые данные о подписчиках. Постановление суда: так же, как судебная повестка, а также информация о заблокированных пользователях. Ордер на обыск: позволяет получить контакты из адресной книги цели и узнать, у каких пользователей WhatsApp цель занесена в адресную книгу. Pen register: каждые 15 минут передает метаданные об источнике и месте назначения для каждого сообщения. Если цель использует iPhone и включено резервное копирование iCloud, данные из iCloud могут содержать данные WhatsApp, включая содержимое сообщений. | |

| Wickr | Нельзя прочесть содержимое сообщений. Дата и время создания учетной записи. Тип устройств, на которых установлено приложение. Дата последнего использования. Количество сообщений. Количество внешних ID (адресов электронной почты и номеров телефонов), подключенных к учетной записи, но не сами ID открытым тестом. Аватар. Ограниченные данные о последних изменениях в настройках учетной записи, в том числе о добавлении или прекращении использования устройств (не включает содержимое сообщений или информацию о маршрутизации и доставке). Номер версии Wickr. |

Ну или так. Но это выходит ключевой момент анонимности, т.к. если ты запустил токс первый раз без всего, то твоя анонимность летит к чертямpeacemaker сказал(а):

А что мешает запустить токс сразу с прокси? Тот же qtox умеет из коробки

Нажмите, чтобы раскрыть...

Ну вон в соседней теме модератор выложил скрин, что у кого-то взломали акки с 2FA в тилеге:peacemaker сказал(а):

Если ты опять заладил про свой телеграм "супер защищенный".

Нажмите, чтобы раскрыть...

https://xss.is/threads/46186/post-450950

Да вы издеваетесь!

При запуске клиента происходит синхронизация с нодами, если этого не провести то да, ноды тебя не увидятCodla сказал(а):

И ещё вопрос. Так как центрального сервера, который обрабатывает соединения в токсе нет, то как происходит поиск устройства, которое вошло в сеть, но ни с кем не контактировало? Т.е. ни одна нода не простроит маршрутизацию до нового пользователя

Что-то наподобие arp запроса в сети токс происходит? В таком случае все ноды будут знать что такой то паблик хеш принадлежит вот этому айпи, так получается?

Нажмите, чтобы раскрыть...

В общем-то токс, он как скайп при звонке, стремится установить прямую связь между узлами, оно как бы и логично, децентрализация, p2p. Его использование равносильно открытию чужой ссылки на иплоггер. Очень важно понимать где будет его "точка выхода", потому как эта инфа доступна и Вашему случайному собеседнику