В данной статье я расскажу о самой безопасной, по моему мнению, ОС - QubesOS

Я постараюсь максимально доступно описать принцип работы данной ОС и её преимущества, относительно других анонимных ОС.

Основными принципами построения защищенных ОС являются шифрование и изоляция средствами виртуализации, всё это реализованно в QubesOS.

QubesOS - свободная и открытая ОС, она основана на гипервизоре Xen, X Window System и Linux, она использует виртуализацию для реализации доменов безопасности с помощью изоляции.

Qubes было бы некорректно назвать дистрибутивом Linux, скорее, Qubes - дистрибутив Xen.

Xen - гипервизор 1го типа, который работает "на железе", а не как гипервизоры 2го типа, такие как VirtualBox и VMware, которые работают по принципу "система в системе".

Как считают разработчики Qubes, Xen лучше подходит для создание безопасных систем, по сравнению с KVM.

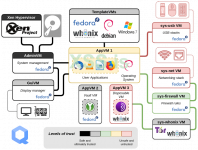

Схема работы и уровней доверия в QubesOS представлена на картинке:

Виртуализация снижает количество интерфейсов между доменами безопасности, но несмотря на это позволяет доменам безопасности взаимодействовать между собой, такой подход серьезно уменьшает поверхность атаки.

Для запуска приложений в Qubes используютя так называемые шаблоны, основанный на Fedora, Debian или Whonix(есть и другие шаблоны). Интеграция с Whonix очень сильно улучшает анонимность и безопасность во время работы.

Шаблоны могут быть изолированны друг от друга, либо взаимодействовать друг с другом.

Так же Qubes использует микроядро в качестве кода, для обеспечения изоляции, такой подход так же уменьшает поверхность атаки, в то время как другие ОС(типа Debian) используют монолитное ядро. Атакующий должен скомпрометировать Xen, чтобы получить полный контроль над системой, это намного труднее, чем попасть в основную систему из гостевой(это тоже маловероятно).

Такой подход требует и относительно высоких требований к железу, для хорошей работы Qubes требуется x64 процессор с поддержкой Intel VT-x с EPT или AMD-V с RVI(Intel VT-d или AMD-Vi), 16гб ОЗУ и быстрый SSD накопитель, так же я рекомендую использовать Coreboot + SeaBIOS/Tianocore вместо проприетарного BIOS, на тех устройствах, где это возможно. Так же рекомендуется использовать устройства без дискртеной графики, т.к. Qubes не поддерживает виртуализацию видеокарт. В качестве графического окружения я рекомендую использовать XFCE.

При установке Qubes нужно использовать полнодисковое шифрование(FDE).

В Qubes есть одноразовые виртуальные машины, после их использования они полностью удаляются, не оставляя следов, они отлично подходят для того, что зайти на какой-либо ресурс под другой личностью, параллельно с основной, либо открыть подозрительный файл, и не бояться подхватить вредоносное ПО.

Работа с сетью в Qubes происходит в отдельной виртуальной машине(NetVM), такой подход делает бесполезным эксплуатацию уязвимостей в драйверах вашего сетевого интерфейса, атакующий просто попадет в сетевую виртуальную машину.

Для противодействия атакам типа BadUSB, в Qubes используется отдельная виртуальная машина для управления USB интерфейсами(UsbVM).

Для открытия приложений используются легковесные виртуальные машины AppVM(например, для запуска браузера). Каждая AppVM основана на шаблоне Fedora(шаблон можно изменить, я рекомендую использовать Debian или Whonix).

Каждый домен безопасности в Qubes имеет определенный цвет:

Красный - недоверенный

Зеленый - доверенный

Желтый и оранжевый - нечто среднее

Синий и черный - наиболее безопасные (черный самый безопасный)

Подводя итоги, можно сказать, что на данный момент QubesOS является лучшей защищенной ОС из всех представленных, благодаря виртуализации она защищает вас от аппаратных закладок, а при использовании её вместе с Whonix ещё и затрудняет ваше отслеживание.

Из минусов - QubesOS очень плохо подходит для новичков, и понять принцип её работы рядовому пользователю очень тяжело.

Стоит отметить, что QubesOS не одобрена FSF по той же причине, что и Debian.

Скачать QubesOS - https://www.qubes-os.org/

Список совместимого оборудования с QubesOS - https://www.qubes-os.org/hcl/

Я постараюсь максимально доступно описать принцип работы данной ОС и её преимущества, относительно других анонимных ОС.

Основными принципами построения защищенных ОС являются шифрование и изоляция средствами виртуализации, всё это реализованно в QubesOS.

QubesOS - свободная и открытая ОС, она основана на гипервизоре Xen, X Window System и Linux, она использует виртуализацию для реализации доменов безопасности с помощью изоляции.

Qubes было бы некорректно назвать дистрибутивом Linux, скорее, Qubes - дистрибутив Xen.

Xen - гипервизор 1го типа, который работает "на железе", а не как гипервизоры 2го типа, такие как VirtualBox и VMware, которые работают по принципу "система в системе".

Как считают разработчики Qubes, Xen лучше подходит для создание безопасных систем, по сравнению с KVM.

Схема работы и уровней доверия в QubesOS представлена на картинке:

Виртуализация снижает количество интерфейсов между доменами безопасности, но несмотря на это позволяет доменам безопасности взаимодействовать между собой, такой подход серьезно уменьшает поверхность атаки.

Для запуска приложений в Qubes используютя так называемые шаблоны, основанный на Fedora, Debian или Whonix(есть и другие шаблоны). Интеграция с Whonix очень сильно улучшает анонимность и безопасность во время работы.

Шаблоны могут быть изолированны друг от друга, либо взаимодействовать друг с другом.

Так же Qubes использует микроядро в качестве кода, для обеспечения изоляции, такой подход так же уменьшает поверхность атаки, в то время как другие ОС(типа Debian) используют монолитное ядро. Атакующий должен скомпрометировать Xen, чтобы получить полный контроль над системой, это намного труднее, чем попасть в основную систему из гостевой(это тоже маловероятно).

Такой подход требует и относительно высоких требований к железу, для хорошей работы Qubes требуется x64 процессор с поддержкой Intel VT-x с EPT или AMD-V с RVI(Intel VT-d или AMD-Vi), 16гб ОЗУ и быстрый SSD накопитель, так же я рекомендую использовать Coreboot + SeaBIOS/Tianocore вместо проприетарного BIOS, на тех устройствах, где это возможно. Так же рекомендуется использовать устройства без дискртеной графики, т.к. Qubes не поддерживает виртуализацию видеокарт. В качестве графического окружения я рекомендую использовать XFCE.

При установке Qubes нужно использовать полнодисковое шифрование(FDE).

В Qubes есть одноразовые виртуальные машины, после их использования они полностью удаляются, не оставляя следов, они отлично подходят для того, что зайти на какой-либо ресурс под другой личностью, параллельно с основной, либо открыть подозрительный файл, и не бояться подхватить вредоносное ПО.

Работа с сетью в Qubes происходит в отдельной виртуальной машине(NetVM), такой подход делает бесполезным эксплуатацию уязвимостей в драйверах вашего сетевого интерфейса, атакующий просто попадет в сетевую виртуальную машину.

Для противодействия атакам типа BadUSB, в Qubes используется отдельная виртуальная машина для управления USB интерфейсами(UsbVM).

Для открытия приложений используются легковесные виртуальные машины AppVM(например, для запуска браузера). Каждая AppVM основана на шаблоне Fedora(шаблон можно изменить, я рекомендую использовать Debian или Whonix).

Каждый домен безопасности в Qubes имеет определенный цвет:

Красный - недоверенный

Зеленый - доверенный

Желтый и оранжевый - нечто среднее

Синий и черный - наиболее безопасные (черный самый безопасный)

Подводя итоги, можно сказать, что на данный момент QubesOS является лучшей защищенной ОС из всех представленных, благодаря виртуализации она защищает вас от аппаратных закладок, а при использовании её вместе с Whonix ещё и затрудняет ваше отслеживание.

Из минусов - QubesOS очень плохо подходит для новичков, и понять принцип её работы рядовому пользователю очень тяжело.

Стоит отметить, что QubesOS не одобрена FSF по той же причине, что и Debian.

Скачать QubesOS - https://www.qubes-os.org/

Список совместимого оборудования с QubesOS - https://www.qubes-os.org/hcl/