На этой неделе системные администраторы и СМИ обвинили Fortinet в том, что компания больше недели скрывала информацию о критической уязвимости в API FortiManager. При этом пользователи писали, что хакеры уже используют уязвимость для атак и выполнения вредоносного кода на серверах. В итоге в компании признали существование проблемы.

Первые сообщения о некой критической уязвимости в FortiManager, который используется для управления трафиком и устройствами в сетях организаций, начали появляться в сети еще на прошлой неделе.

При этом некоторые администраторы писали, что получили электронные письма от компании с уведомлением о доступных обновлениях, а другие уверяли, что им ничего подобного не приходило. Третьи утверждали, что их организацию вообще взломали «за несколько недель до появления уведомлений». А разработчики при этом не публиковали никаких официальных заявлений, не раскрывали индикаторов CVE и в целом хранили молчание.

Пользователи на Reddit так же предупреждали, что это 0-day уязвимость, которая позволяет злоумышленникам «похитить сертификат Fortigate из любого Fortigate, зарегистрироваться в FortiManager и получить к нему доступ».

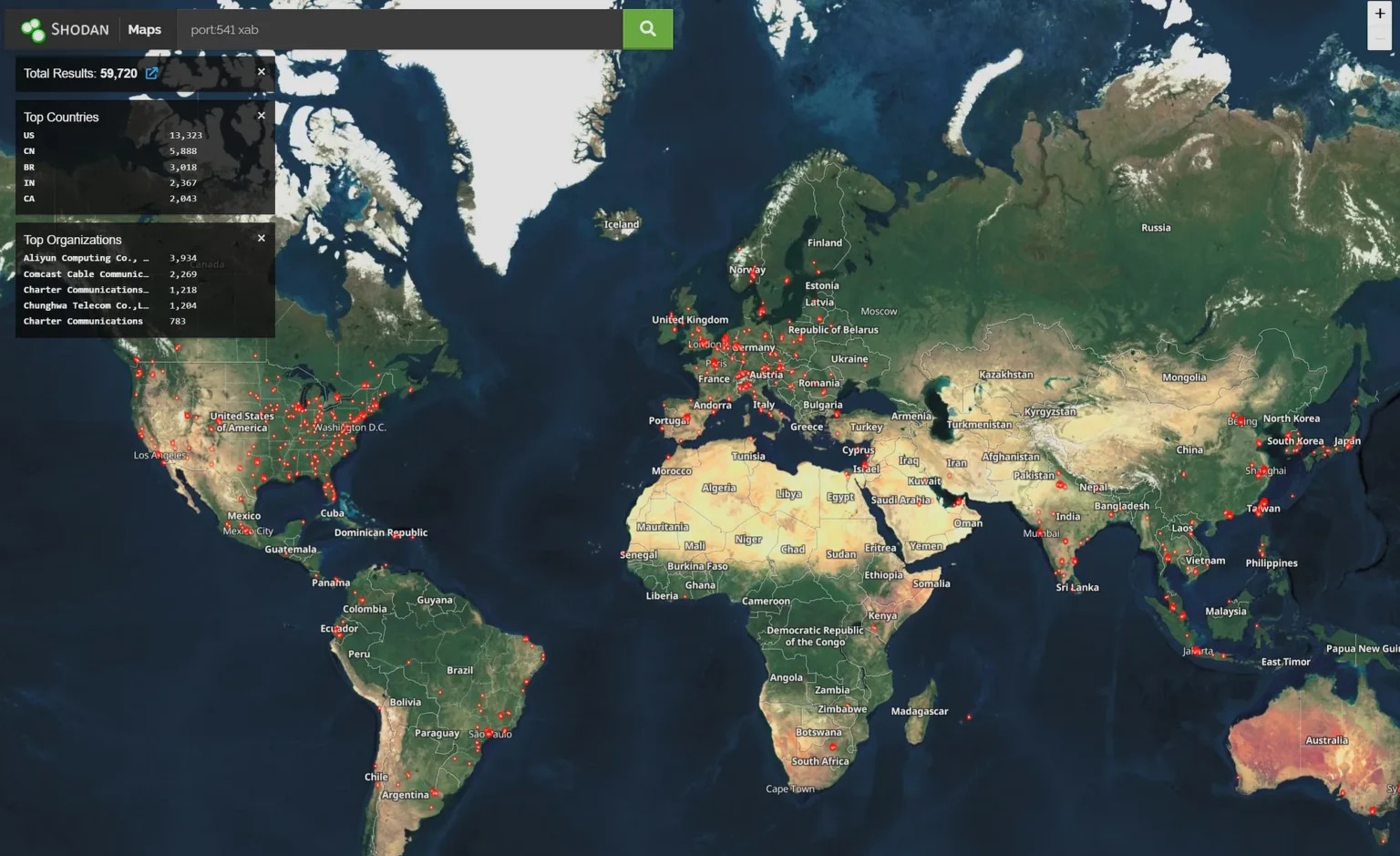

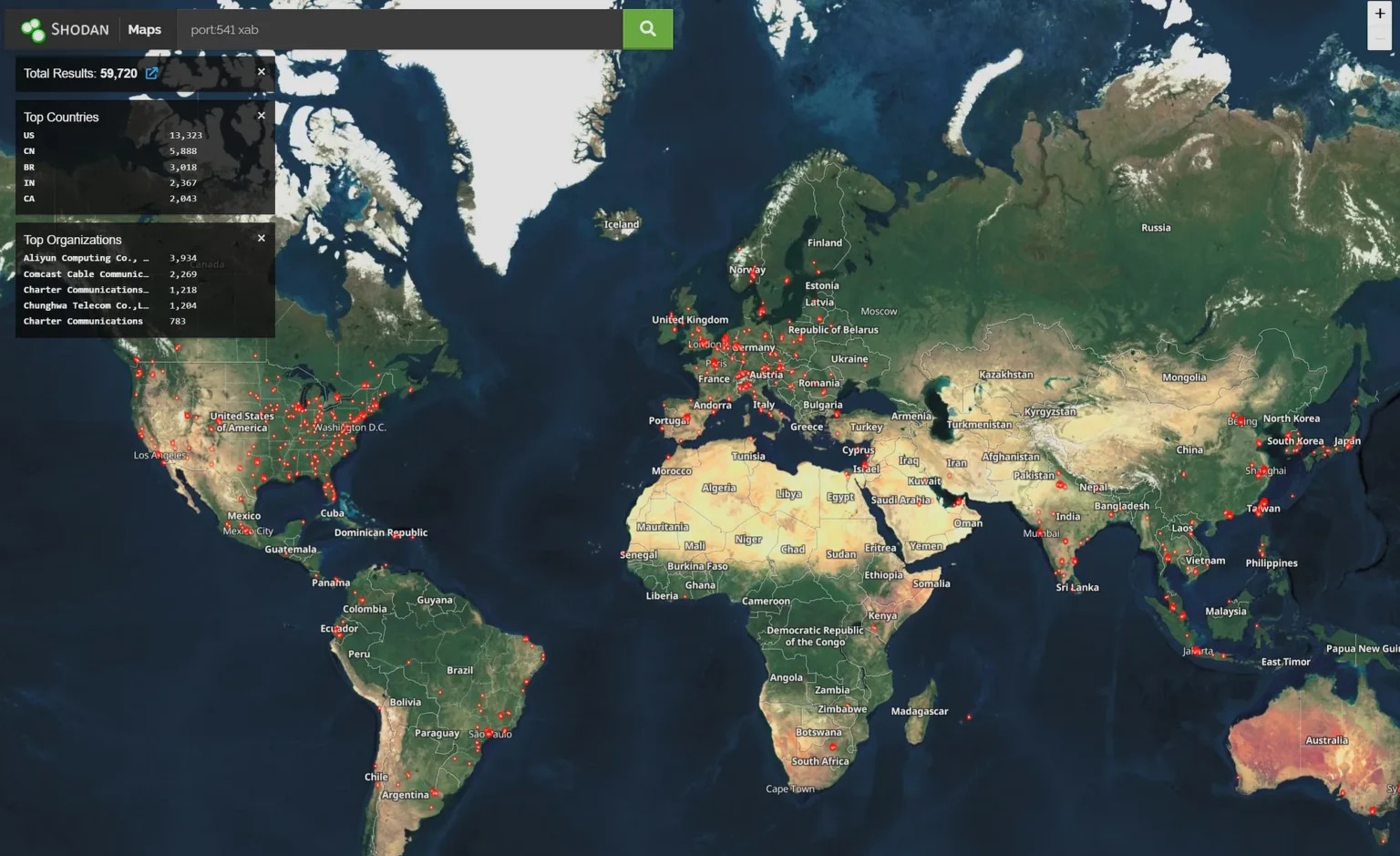

По его словам, корень проблемы крылся в протоколе FortiGate to FortiManager (FGFM), который позволяет устройствам Fortigate взаимодействовать с менеджером через порт 541. Бомонт отмечал, что поисковик Shodan обнаруживает в интернете более 60 000 доступных подключений такого рода.

В компании подчеркнули, что на данном этапе никаких доказательств установки вредоносного ПО в скомпрометированные сервисы FortiManager или изменения настроек FortiGate не обнаружено.

При этом в бюллетене компании не упоминается тот факт, что перед атакой злоумышленники сначала должны получить действительный сертификат для любых устройств Fortinet, включая FortiManager VM. Такие сертификаты используются создания SSL-туннеля между FortiGate и сервером FortiManager и аутентификации обоих устройств.

Согласно официальным данным, проблема затрагивает следующие версии FortiManager:

При этом пока из исправленных версий вышли только FortiManager 7.2.8 и 7.4.5, а остальные должны быть выпущены в ближайшие дни.

Как отмечает издание Bleeping Computer, по данным неназванного знакомого с проблемой источника, суть CVE-2024-47575 связана даже не с упомянутыми выше сертификатами, ведь API FortiManager FGFM имеет дополнительный уровень авторизации. Проблема в том, что FortiJump позволяет обойти эту аутентификацию в API. И этот API дает злоумышленникам возможность выполнять команды, похищать данные и захватывать полный контроль над управляемыми устройствами и FortiManager для дальнейшего развития атаки.

В связи с конфиденциальным характером вероятно украденных у пострадавших данных, представители Fortinet настоятельно рекомендовали администраторам изменить пароли и конфиденциальные данные пользователей, на всех управляемых устройствах.

При этом в компании не приводят никаких подробностей о возможном количестве атак и пострадавших клиентов, а также не связывают происходящее с каким-либо конкретными хак-группами, ссылаясь на то, что расследование еще продолжается.

Зато аналитики компании Mandiant уже сообщили, что, по их информации, проблема FortiJump использовалась злоумышленниками из хак-группы UNC5820 с июня 2024 года, и от действий хакеров пострадали более 50 серверов. Поскольку после этих атак хакеры не предпринимали никаких последующих действий, специалистам Mandiant не удалось определить их цели и возможное местонахождение.

FortiManager VM под контролем злоумышленников

FortiManager VM под контролем злоумышленников

Другие пользователи критикуют компанию за что, что приватном письме не сообщалось о том, что FortiManager Cloud тоже затронут проблемой CVE-2024-47575, однако по телефону специалисты технической поддержки Fortinet сообщали, что продукт тоже уязвим.

В целом критика в адрес компании сводится к тому, что Fortinet в очередной раз пытается полагаться на принцип «безопасность через неясность» (Security through obscurity), как уже неоднократно делала в прошлом.

К примеру, в 2022 году компания тихо исправила находящуюся под атаками уязвимость в FortiOS SSL-VPN (CVE-2022-42475), не сообщив публично, что та уже используется хакерам. Тогда компания точно так же выпустила приватное сообщение для клиентов, предупреждавшее об этой ошибке.

В другом случае, в 2023 году, разработчики Fortinet по-тихому устранили другую критическую уязвимость в FortiGate SSL-VPN (CVE-2023-27997), связанную с удаленным выполнением кода. И только несколько дней спустя, в компании признали, что это проблема использовалась как 0-day в атаках на правительственные учреждения, производственные предприятия и объекты КИИ.

Теперь многие вспоминают еще и о том, что в мае текущего года директор Fortinet по информационной безопасности Карл Виндзор (Carl Windsor), заявлял:

© https://xakep.ru/2024/10/25/fortijump/

Первые сообщения о некой критической уязвимости в FortiManager, который используется для управления трафиком и устройствами в сетях организаций, начали появляться в сети еще на прошлой неделе.

При этом некоторые администраторы писали, что получили электронные письма от компании с уведомлением о доступных обновлениях, а другие уверяли, что им ничего подобного не приходило. Третьи утверждали, что их организацию вообще взломали «за несколько недель до появления уведомлений». А разработчики при этом не публиковали никаких официальных заявлений, не раскрывали индикаторов CVE и в целом хранили молчание.

FortiJump

Как рассказал известный ИБ-эксперт Кевин Бомонт (Kevin Beaumont), об уязвимости стало известно как минимум 13 октября 2024 года, и проблема связана с конфигурацией FortiManager по умолчанию, которая позволяет зарегистрировать в панели управления FortiManager устройства с неизвестными или неавторизованными серийными номерами. Эксперт дал 0-day проблеме название FortiJump.Пользователи на Reddit так же предупреждали, что это 0-day уязвимость, которая позволяет злоумышленникам «похитить сертификат Fortigate из любого Fortigate, зарегистрироваться в FortiManager и получить к нему доступ».

Исследователь заявил, что, судя по найденным им доказательствам, китайские «правительственные» хакеры эксплуатировали эту проблему с начала 2024 года для взлома внутренних сетей организаций.«Люди на Reddit открыто пишут о том, что сейчас происходит, — сообщал Бомонт. — Злоумышленники регистрируют фальшивые FortiGate в FortiManager с именами хостов вроде “localhost” и используют их для RCE [удаленного выполнения кода]».

Нажмите, чтобы раскрыть...

По его словам, корень проблемы крылся в протоколе FortiGate to FortiManager (FGFM), который позволяет устройствам Fortigate взаимодействовать с менеджером через порт 541. Бомонт отмечал, что поисковик Shodan обнаруживает в интернете более 60 000 доступных подключений такого рода.

Только спустя еще несколько дней после появления этих сообщений и предупреждений представители Fortinet наконец опубликовали официальную информацию о проблеме FortiJump, которая получила идентификатор CVE-2024-47575 (9,8 балла по шкале CVSS). При этом в компании подтвердили, что уведомляли пользователей FortiManager о проблеме в частном порядке, начиная с 13 октября 2024 года.«Злоумышленникам нужно соблюсти одно условие: для подключения необходим действующий сертификат. Однако можно просто взять сертификат устройства FortiGate и использовать его повторно. То есть, по сути, никаких ограничений для регистрации нет.

После регистрации существует уязвимость, позволяющая удаленно выполнить код в самом FortiManager через несанкционированное FortiGate-подключение.

Из FortiManager можно управлять легитимными нижестоящими брандмауэрами FortiGate, просматривать файлы конфигурации, извлекать учетные данные и изменять настройки. Поскольку MSP (поставщики управляемых услуг) часто используют FortiManager, можно использовать его для проникновения в последующие внутренние сети клиентов.

В силу того, как устроен FGFM (ситуации с обходом NAT), это также означает, что получив доступ к управляемому брандмауэру FortiGate, можно перейти к управляющему устройству FortiManager, а затем к другим брандмауэрам и сетям», — объяснял Бомонт.

Нажмите, чтобы раскрыть...

По словам представителей Fortinet, с помощью FortiJump злоумышленники похищали различные файлы с серверов FortiManager, которые «содержали IP-адреса, учетные данные и конфигурации управляемых устройств».«Уязвимость отсутствия аутентификации для критической функций [CWE-306] в демоне FortiManager fgfmd позволяет удаленному неаутентифицированному злоумышленнику выполнять произвольный код или команды с помощью специально подготовленных запросов, — сообщили в компании. — По имеющимся данным, эта уязвимость уже могла использоваться в реальных атаках».

Нажмите, чтобы раскрыть...

В компании подчеркнули, что на данном этапе никаких доказательств установки вредоносного ПО в скомпрометированные сервисы FortiManager или изменения настроек FortiGate не обнаружено.

При этом в бюллетене компании не упоминается тот факт, что перед атакой злоумышленники сначала должны получить действительный сертификат для любых устройств Fortinet, включая FortiManager VM. Такие сертификаты используются создания SSL-туннеля между FortiGate и сервером FortiManager и аутентификации обоих устройств.

Согласно официальным данным, проблема затрагивает следующие версии FortiManager:

| Версия | Уязвимые версии | Исправление |

| FortiManager 7.6 | 7.6.0 | Обновиться до версии 7.6.1 или выше |

| FortiManager 7.4 | 7.4.0 — 7.4.4 | Обновиться до версии 7.4.5 или выше |

| FortiManager 7.2 | 7.2.0 — 7.2.7 | Обновиться до версии 7.2.8 или выше |

| FortiManager 7.0 | 7.0.0 — 7.0.12 | Обновиться до версии 7.0.13 или выше |

| FortiManager 6.4 | 6.4.0 по 6.4.14 | Обновиться до версии 6.4.15 или выше |

| FortiManager 6.2 | 6.2.0 — 6.2.12 | Обновиться до версии 6.2.13 или выше |

| FortiManager Cloud 7.6 | Не затронуто | Не нужно |

| FortiManager Cloud 7.4 | 7.4.1 — 7.4.4 | Обновиться до версии 7.4.5 или выше |

| FortiManager Cloud 7.2 | 7.2.1 — 7.2.7 | Обновиться до версии 7.2.8 или выше |

| FortiManager Cloud 7.0 | 7.0.1 по 7.0.12 | Обновиться до версии 7.0.13 или выше |

| FortiManager Cloud 6.4 | 6.4 все версии | Перейти на исправленную версию |

При этом пока из исправленных версий вышли только FortiManager 7.2.8 и 7.4.5, а остальные должны быть выпущены в ближайшие дни.

Как отмечает издание Bleeping Computer, по данным неназванного знакомого с проблемой источника, суть CVE-2024-47575 связана даже не с упомянутыми выше сертификатами, ведь API FortiManager FGFM имеет дополнительный уровень авторизации. Проблема в том, что FortiJump позволяет обойти эту аутентификацию в API. И этот API дает злоумышленникам возможность выполнять команды, похищать данные и захватывать полный контроль над управляемыми устройствами и FortiManager для дальнейшего развития атаки.

В связи с конфиденциальным характером вероятно украденных у пострадавших данных, представители Fortinet настоятельно рекомендовали администраторам изменить пароли и конфиденциальные данные пользователей, на всех управляемых устройствах.

При этом в компании не приводят никаких подробностей о возможном количестве атак и пострадавших клиентов, а также не связывают происходящее с каким-либо конкретными хак-группами, ссылаясь на то, что расследование еще продолжается.

Зато аналитики компании Mandiant уже сообщили, что, по их информации, проблема FortiJump использовалась злоумышленниками из хак-группы UNC5820 с июня 2024 года, и от действий хакеров пострадали более 50 серверов. Поскольку после этих атак хакеры не предпринимали никаких последующих действий, специалистам Mandiant не удалось определить их цели и возможное местонахождение.

FortiManager VM под контролем злоумышленников

FortiManager VM под контролем злоумышленниковКритика

Из-за неразберихи, образовавшейся вокруг раскрытия уязвимости, клиенты Fortinet, ИБ-специалисты и СМИ активно активно критикуют действия компании. Как уже упоминалось выше, некоторые пользователи FortiManager вообще не получали предварительных уведомлений об уязвимости и были вынуждены узнавать подробности о 0-day баге из обрывочных сведений, просочившихся в сеть.Другие пользователи критикуют компанию за что, что приватном письме не сообщалось о том, что FortiManager Cloud тоже затронут проблемой CVE-2024-47575, однако по телефону специалисты технической поддержки Fortinet сообщали, что продукт тоже уязвим.

В целом критика в адрес компании сводится к тому, что Fortinet в очередной раз пытается полагаться на принцип «безопасность через неясность» (Security through obscurity), как уже неоднократно делала в прошлом.

К примеру, в 2022 году компания тихо исправила находящуюся под атаками уязвимость в FortiOS SSL-VPN (CVE-2022-42475), не сообщив публично, что та уже используется хакерам. Тогда компания точно так же выпустила приватное сообщение для клиентов, предупреждавшее об этой ошибке.

В другом случае, в 2023 году, разработчики Fortinet по-тихому устранили другую критическую уязвимость в FortiGate SSL-VPN (CVE-2023-27997), связанную с удаленным выполнением кода. И только несколько дней спустя, в компании признали, что это проблема использовалась как 0-day в атаках на правительственные учреждения, производственные предприятия и объекты КИИ.

Теперь многие вспоминают еще и о том, что в мае текущего года директор Fortinet по информационной безопасности Карл Виндзор (Carl Windsor), заявлял:

«Мы давно придерживаемся принципов ответственной радикальной прозрачности, которые включают в себя активное соблюдение высочайших стандартов ответственного раскрытия информации [об уязвимостях], соответствующих международным и отраслевым практикам».

Нажмите, чтобы раскрыть...

© https://xakep.ru/2024/10/25/fortijump/