Cross-device tracking. Деанонимизация пользователей Tor, VPN, proxy при помощи звуковых маячков.

Cross-device tracking – тип атак, представляющих возможность отслеживать пользователя параллельно через несколько устройств. Это давняя мечта маркетологов, однако не только маркетологам понравилась эта технология: она оказалась эффективной при деанонимизации киберпреступников, использующих для сокрытия подлинного IP-адреса Tor, VPN и proxy.

В данной главе я расскажу о звуковых маячках – очень опасной атаке типа cross-device tracking, позволяющей деанонимизировать пользователей VPN, Tor или proxy, даже если последние все делают правильно. Вам не нужно лезть в дебри технических знаний, вы должны понять лишь принцип ее работы и методы защиты.

Наверняка вы сталкивались с социологическими опросами, когда вам звонят домой и спрашивают, смотрит ли кто-нибудь сейчас телевизор и если да, уточняют, какой канал. Таким образом обзванивается, например, 1000 человек и рассчитывается процентное соотношение. Это нужно каналам, чтобы, во-первых, понимать интересы аудитории, а во-вторых, охват – это важно для продажи рекламы.

Важно это и маркетологам, чтобы точнее подбирать время заказа рекламы и оценивать объем просмотров заказанной рекламы. Однако этот способ получения данных дорог, имеет высокую погрешность и относительно малый охват.

А представьте себе, что ваш голосовой помощник в телефоне, который, как вы наверняка могли убедиться, прекрасно понимает живую речь, будет прослушивать периметр и определять, какой канал вы сейчас смотрите. Для этого реклама на канале будет содержать фразы-маячки (например, будет звучать «реклама на Первом федеральном»), которые телефон ловит, а затем отсылает на сервер информацию, что сейчас вы смотрите определенный канал или слушаете такую-то радиостанцию.

Это дешевая и эффективная технология, но инженеры хотят сделать ее еще совершеннее и использовать звуковые сигналы, которые не способен распознавать слуховой аппарат человека. Судя по выступлениям, инженеры неплохо преуспели в этом. Но мы не курс по маркетингу, и эта технология интересует нас исключительно как инструмент деанонимизации.

Сайт открылся – и хакер спалился

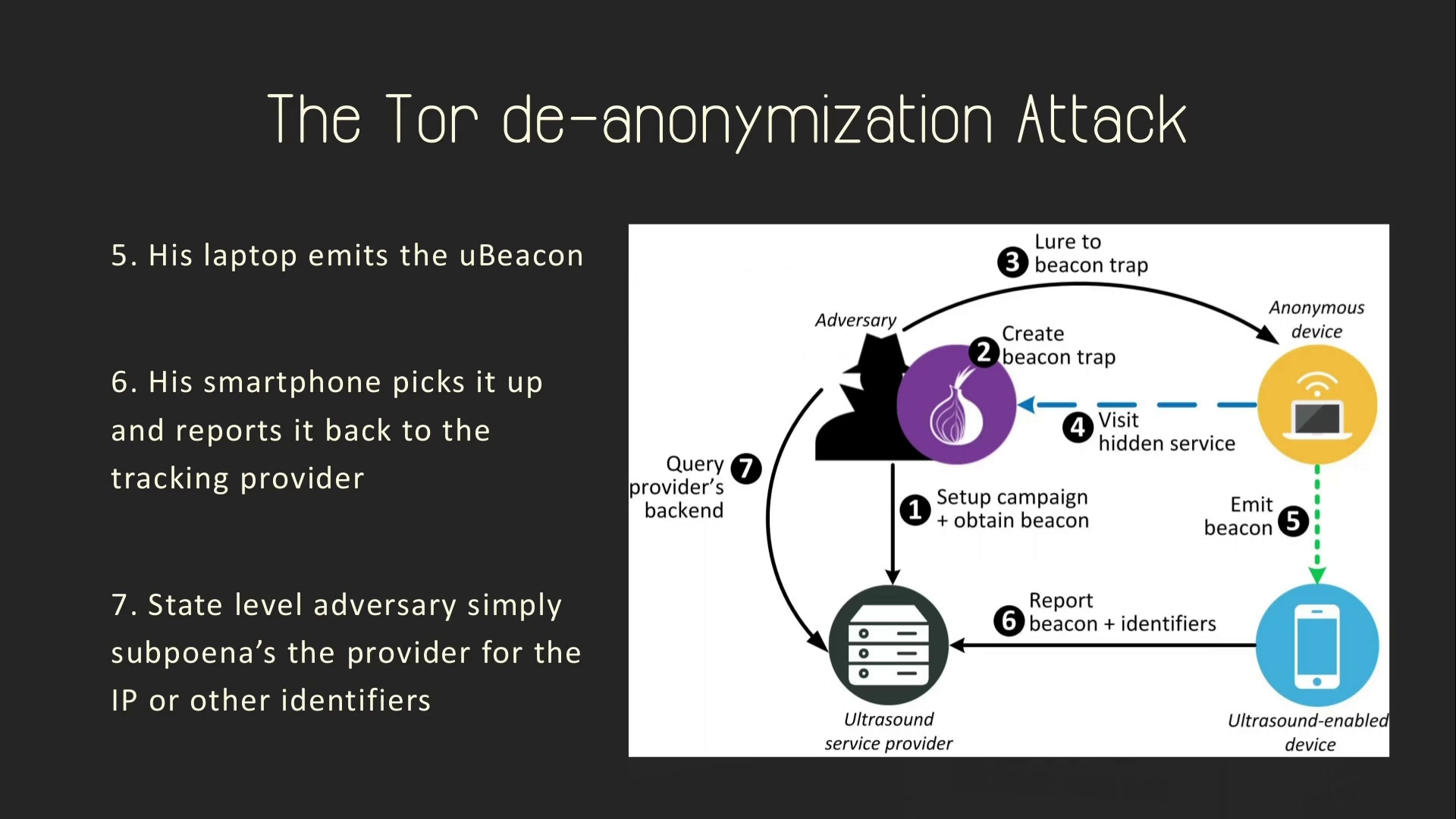

Представьте себя очень опасным хакером, которого разыскивает ФБР. Вы заходите на сайт-ловушку, подготовленный специально для вашей поимки. Это абсолютно безвредный сайт, никаких атак он производить не станет, это может быть даже страничка популярного сайта, владелец которого совместно с ФБР создаст ее для вас.

Вы спокойно путешествуете по сайту, простой атакой вас не взломать, вы хорошо подумали о безопасности и используете Whonix. Это действительно очень хорошая защита от способов активной деанонимизации. И вот вы заходите на сайт и слышите звук, но ничего подозрительного и опасного не происходит. Даже если вы что-то заподозрите и закроете сайт, ничего уже не изменить.

Этот звук слышит ваш телефон, и для него это сигнал. Предположим, разработчик голосового помощника на вашем мобильном устройстве или одного из приложений, имеющих доступ к микрофону, сотрудничает с ФБР. Данные о получении сигнала будут незамедлительно переданы устройством на сервера вместе с координатами и IP-адресом.

Да, на компьютере у вас стоит Whonix, но маловероятно, что и ваш телефон защищен столь же надежно. Вы все делали правильно, просто учли не все. Если вам когда-нибудь потребуется ноутбук с максимальной безопасностью, необходимо отключить звук, лучше паяльником, но можно и при помощи настроек. Мы уже давали подобную рекомендацию в главе о другой угрозе – прослушке через динамики и колонки.

Совет

При настройке максимальной анонимности отключите динамики, и лучше на уровне проводов.

Второй совет вам понравится меньше: если вы Эдвард Сноуден и вас активно разыскивает ФБР, вам стоит отказаться от смартфона. Используйте простой кнопочный телефон либо специальный телефон, ориентированный на безопасность, с сильно ограниченным функционалом и списком установленных приложений. Это же касается и планшета.

Совет

Откажитесь от смартфона либо используйте специальные модели устройств, ориентированные на безопасность.

А если вы простой пользователь и хотите настроить свою безопасность без необратимой потери звука, в главе о настройке браузера мы настроим ограничение воспроизведения звуков. Это хотя и базовая, но надежная защита от деанонимизации при помощи звуковых маячков.

Совет

Настройте ограничение воспроизведения звуков в браузере.

Почему эта атака так эффективна

Обычно деанонимизация предполагает получение подлинного IP-адреса, и из этой главы вы знаете, как не просто бывает по IP-адресу установить личность, особенно если киберпреступник находится в другой стране.

В случае cross-device tracking телефон может отправить всю информацию на блюдечке: и координаты, и номер телефона, и контакты в адресной книге, и аккаунт Google/Apple, и историю звонков/СМС, и список используемых Wi-Fi – этого более чем достаточно для установления личности.

А работает ли способ деанонимизации при помощи звуковых маячков

Работает. По данной ссылке вы можете посмотреть демонстрацию деанонимизации пользователя Тор при помощи cross-device tracking, причем в данном случае используются не слышимые для человеческого уха звуки.

Cross-device tracking – тип атак, представляющих возможность отслеживать пользователя параллельно через несколько устройств. Это давняя мечта маркетологов, однако не только маркетологам понравилась эта технология: она оказалась эффективной при деанонимизации киберпреступников, использующих для сокрытия подлинного IP-адреса Tor, VPN и proxy.

В данной главе я расскажу о звуковых маячках – очень опасной атаке типа cross-device tracking, позволяющей деанонимизировать пользователей VPN, Tor или proxy, даже если последние все делают правильно. Вам не нужно лезть в дебри технических знаний, вы должны понять лишь принцип ее работы и методы защиты.

Наверняка вы сталкивались с социологическими опросами, когда вам звонят домой и спрашивают, смотрит ли кто-нибудь сейчас телевизор и если да, уточняют, какой канал. Таким образом обзванивается, например, 1000 человек и рассчитывается процентное соотношение. Это нужно каналам, чтобы, во-первых, понимать интересы аудитории, а во-вторых, охват – это важно для продажи рекламы.

Важно это и маркетологам, чтобы точнее подбирать время заказа рекламы и оценивать объем просмотров заказанной рекламы. Однако этот способ получения данных дорог, имеет высокую погрешность и относительно малый охват.

А представьте себе, что ваш голосовой помощник в телефоне, который, как вы наверняка могли убедиться, прекрасно понимает живую речь, будет прослушивать периметр и определять, какой канал вы сейчас смотрите. Для этого реклама на канале будет содержать фразы-маячки (например, будет звучать «реклама на Первом федеральном»), которые телефон ловит, а затем отсылает на сервер информацию, что сейчас вы смотрите определенный канал или слушаете такую-то радиостанцию.

Это дешевая и эффективная технология, но инженеры хотят сделать ее еще совершеннее и использовать звуковые сигналы, которые не способен распознавать слуховой аппарат человека. Судя по выступлениям, инженеры неплохо преуспели в этом. Но мы не курс по маркетингу, и эта технология интересует нас исключительно как инструмент деанонимизации.

Сайт открылся – и хакер спалился

Представьте себя очень опасным хакером, которого разыскивает ФБР. Вы заходите на сайт-ловушку, подготовленный специально для вашей поимки. Это абсолютно безвредный сайт, никаких атак он производить не станет, это может быть даже страничка популярного сайта, владелец которого совместно с ФБР создаст ее для вас.

Вы спокойно путешествуете по сайту, простой атакой вас не взломать, вы хорошо подумали о безопасности и используете Whonix. Это действительно очень хорошая защита от способов активной деанонимизации. И вот вы заходите на сайт и слышите звук, но ничего подозрительного и опасного не происходит. Даже если вы что-то заподозрите и закроете сайт, ничего уже не изменить.

Этот звук слышит ваш телефон, и для него это сигнал. Предположим, разработчик голосового помощника на вашем мобильном устройстве или одного из приложений, имеющих доступ к микрофону, сотрудничает с ФБР. Данные о получении сигнала будут незамедлительно переданы устройством на сервера вместе с координатами и IP-адресом.

Да, на компьютере у вас стоит Whonix, но маловероятно, что и ваш телефон защищен столь же надежно. Вы все делали правильно, просто учли не все. Если вам когда-нибудь потребуется ноутбук с максимальной безопасностью, необходимо отключить звук, лучше паяльником, но можно и при помощи настроек. Мы уже давали подобную рекомендацию в главе о другой угрозе – прослушке через динамики и колонки.

Совет

При настройке максимальной анонимности отключите динамики, и лучше на уровне проводов.

Второй совет вам понравится меньше: если вы Эдвард Сноуден и вас активно разыскивает ФБР, вам стоит отказаться от смартфона. Используйте простой кнопочный телефон либо специальный телефон, ориентированный на безопасность, с сильно ограниченным функционалом и списком установленных приложений. Это же касается и планшета.

Совет

Откажитесь от смартфона либо используйте специальные модели устройств, ориентированные на безопасность.

А если вы простой пользователь и хотите настроить свою безопасность без необратимой потери звука, в главе о настройке браузера мы настроим ограничение воспроизведения звуков. Это хотя и базовая, но надежная защита от деанонимизации при помощи звуковых маячков.

Совет

Настройте ограничение воспроизведения звуков в браузере.

Почему эта атака так эффективна

Обычно деанонимизация предполагает получение подлинного IP-адреса, и из этой главы вы знаете, как не просто бывает по IP-адресу установить личность, особенно если киберпреступник находится в другой стране.

В случае cross-device tracking телефон может отправить всю информацию на блюдечке: и координаты, и номер телефона, и контакты в адресной книге, и аккаунт Google/Apple, и историю звонков/СМС, и список используемых Wi-Fi – этого более чем достаточно для установления личности.

А работает ли способ деанонимизации при помощи звуковых маячков

Работает. По данной ссылке вы можете посмотреть демонстрацию деанонимизации пользователя Тор при помощи cross-device tracking, причем в данном случае используются не слышимые для человеческого уха звуки.